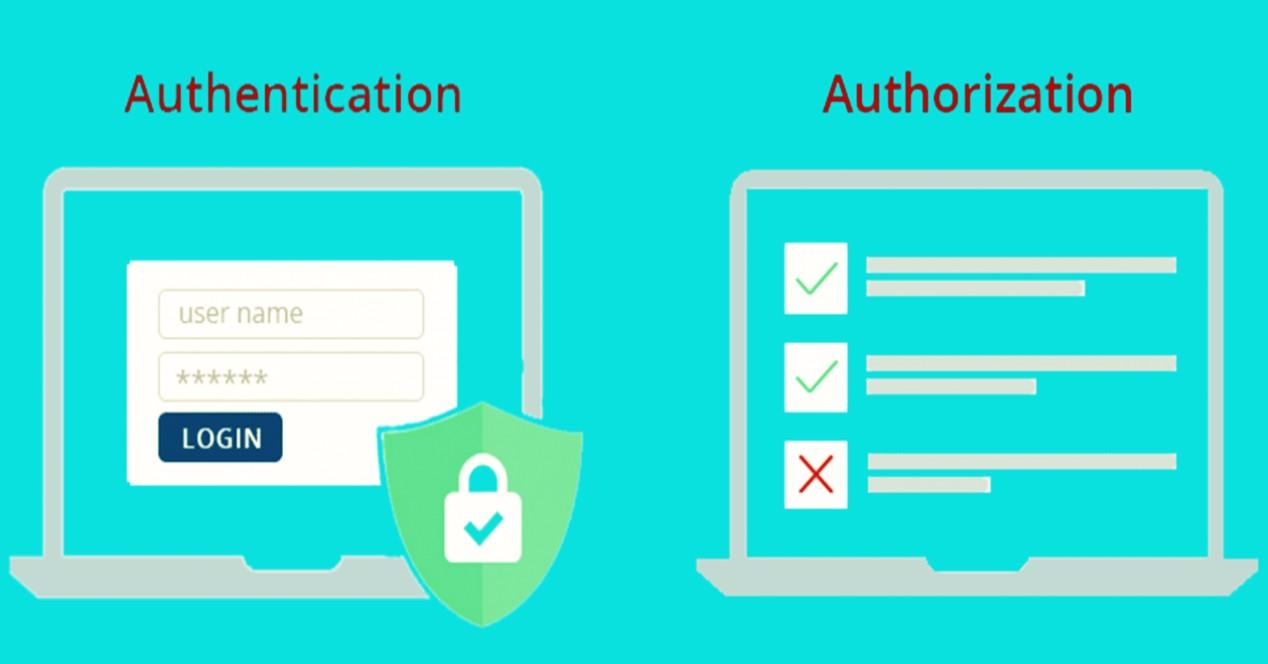

Inicio de sesión seguro de usuario, protegido con contraseña, Protección de datos personales, icono de autenticación, icono de Protección de privacidad de Internet. Ilustración de Arte vectorial Imagen Vector de stock -

Sistema De Autenticación, Acceso a Datos, Formulario De Inicio De Sesión Del Usuario En Pantalla Portátil, Vector 3d Isométrico D Ilustración del Vector - Ilustración de utilizador, acceso: 197488623

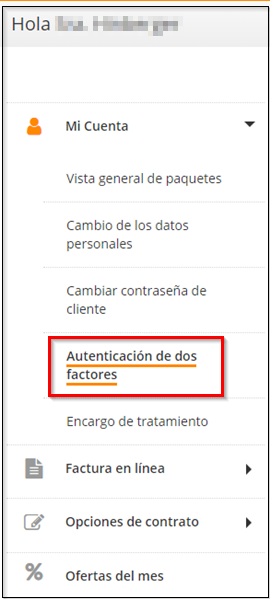

TECNOLOGÍA / Doble factor de autenticación y firma electrónica, claves para la protección de datos - murcia.com

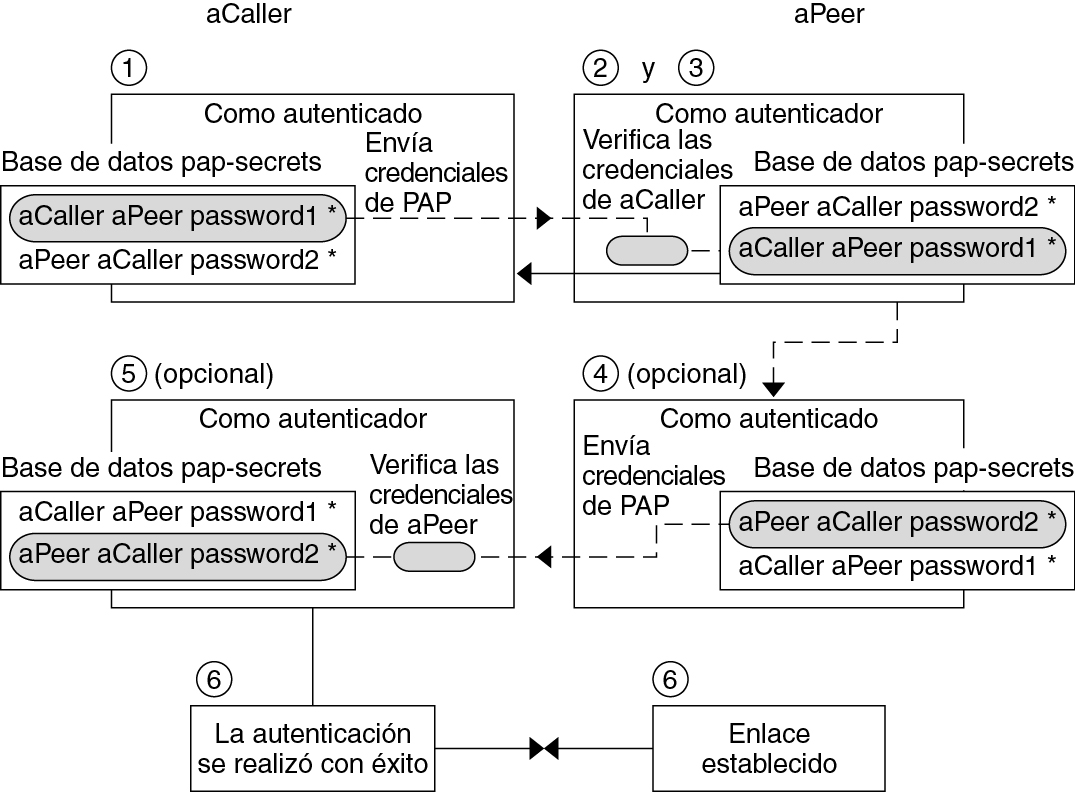

Protocolo de autenticación de contraseña (PAP) - Gestión de redes seriales con UUCP y PPP en Oracle® Solaris 11.2

Inicio de sesión seguro de usuario, protegido con contraseña, Protección de datos personales, icono de autenticación, icono de Protección de privacidad de Internet. Ilustración de Arte vectorial Imagen Vector de stock -

ESET recomienda el uso del doble factor de autenticación para reforzar la ciberseguridad de los datos corporativos de las empresas

Para reforzar la seguridad de datos: doble factor de autenticación - GTM Tecno Para reforzar la seguridad de datos: doble factor de autenticación

Jabón, Autenticación, Nt Lan Manager, Usuario, Base de datos, Kerberos, Contraseña, Cliente, autenticación de acceso básico, circulo, cliente png | PNGWing

Estilo De Esquema Del Icono De Autenticación De Portátil De Datos Bloqueados Ilustración del Vector - Ilustración de website, cifrado: 192246565

Autenticación de usuario-concepto de autorización de icono. Kit de desarrollo de software idea línea delgada ilustración. El cifrado de datos. Protección de la privacidad. Aplicación Imagen Vector de stock - Alamy

Doble factor de autenticación y firma electrónica, claves para la protección de datos | El Candelero Tecnológico

Autenticación en dos pasos: qué es y por qué es clave para evitar el robo de cuentas | WeLiveSecurity